Intercambio 550 5.7.1 RESOLVER.RST.AuthRequired; Autenticacion requerida - informaticamadridmayor.es

Error 511 Autenticación De Red Requerida Con El Código Binario En Segundo Plano De La Tecnología Digital Fondo Abstracto Con Códi Imagen de archivo - Imagen de palabra, binario: 153546959

El servidor SMTP requiere una conexión segura" mientras se comprueban las notificaciones de correo electrónico de ECO en Vault | Productos Vault | Autodesk Knowledge Network

Fintigo on Twitter: "Es importante diferenciar estos dos conceptos. Identificación VS Autenticación #Identificación #Autenticación #Seguridad #IdentidadDigital #Fintigo #fintech https://t.co/YRwugeA0OO" / Twitter

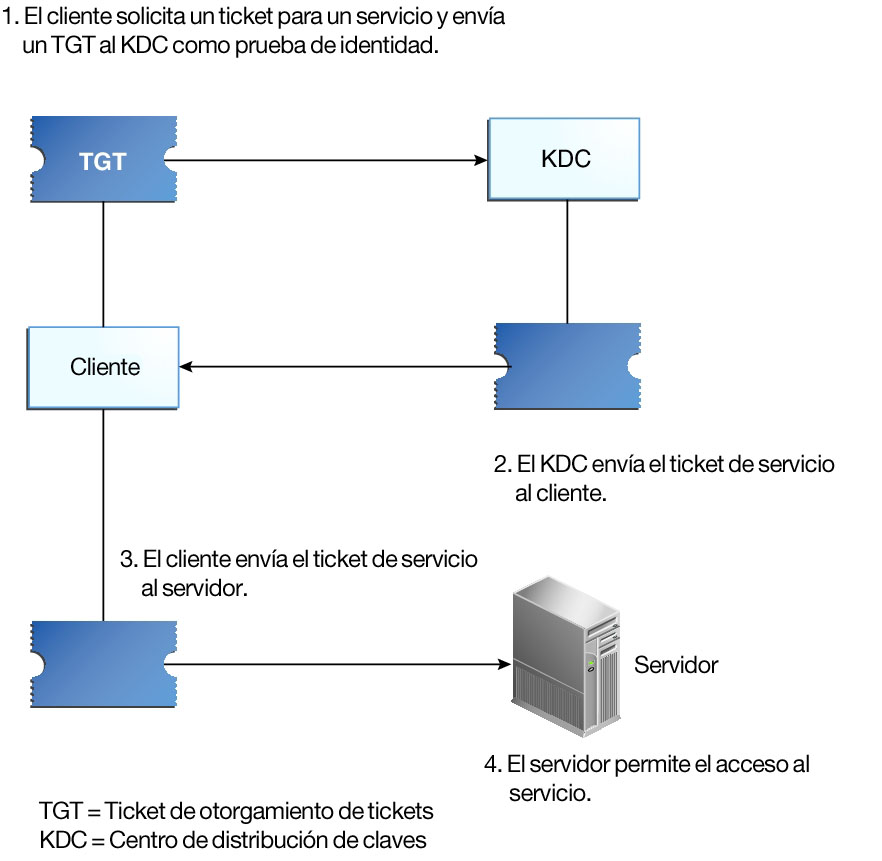

Autenticaciones Kerberos posteriores - Gestión de Kerberos y otros servicios de autenticación en Oracle® Solaris 11.2

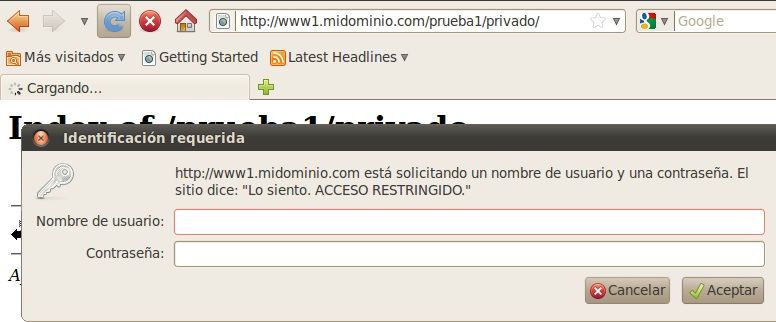

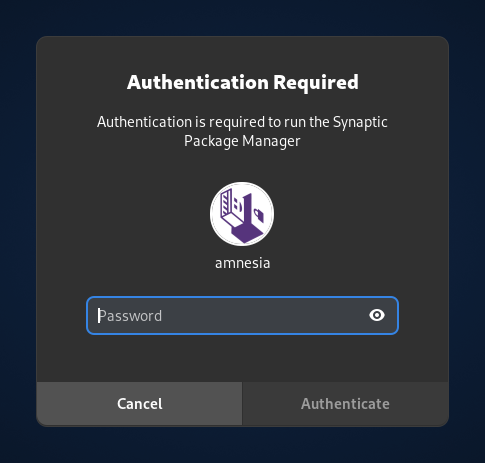

![Resuelta] 20.04 | La ventana de autenticación requerida se Resuelta] 20.04 | La ventana de autenticación requerida se](https://i.stack.imgur.com/iBYvR.jpg)

![7 maneras] - Arreglar Error de Google Play "Se requiere autenticación" en Android 7 maneras] - Arreglar Error de Google Play "Se requiere autenticación" en Android](https://es.androiddata-recovery.com/blog/wp-content/uploads/2020/02/authentication-required-es.png)